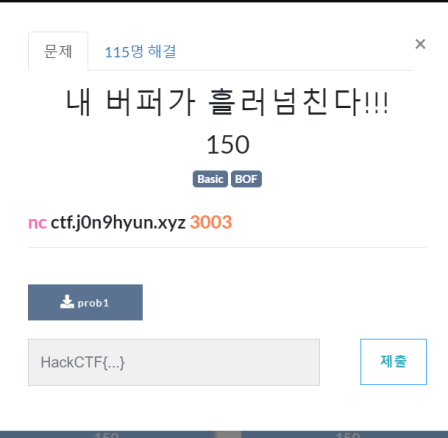

이번에는 제가 ROP를 처음 공부해볼때 풀어보았던 문제인데 한번 다루어 보겠습니다. 일단 먼저 표층분석을 해보면, 32비트에다 스트립이 되어 있습니다. 그리고 NX만 활성화 되어 있습니다. -> 쉘코드 사용 불가능 기본적으로 실행을 해보니 먼저 아무거나 입력을 받고 그 후에 WIN 이라는 문자를 출력을 해주네요! 그렇다면 ida를 이용해서 분석해보겠습니다. main 주소에서 sub_80483F4라는 함수를 실행시킨다하여 들어가봤습니다. 여기서 buf의 크기는 0x88이고, read에서 0x100의 크기를 입력받는다는 것을 알수 있습니다. 즉, bof가 터진다는것을 알수 있다는 것이죠. 여기서 제가 사용할 기법은 rop입니다. -- rop를 구성하기위해 구해야 할것들 -- 1. write의 plt와 got..